- 目次

ドメイン管理にまつわるリスク

ドメイン管理に関するリスクとして代表的なものに、ドメインドロップキャッチ という行為があります(※本記事における「ドメイン」とは、Webサイトやメールアドレスに使われるドメイン名[例:example.com]のことを指します)。ドメインドロップキャッチとは、使用しなくなったドメインの登録が解除され、再取得可能となったタイミングで第三者に取得されてしまうことです。PV数と使用実績があるドメインは人気が高く、第三者の手に渡るとアフィリエイトに転用されたり、最悪の場合はフィッシング、詐欺など犯罪行為に悪用されたりすることもあります。また、攻撃者が取得したドメインでメールアドレスを取得した場合、メールでのなりすましも可能になり、情報漏えいや、添付ファイルによるマルウェア感染等の二次被害の可能性があります。

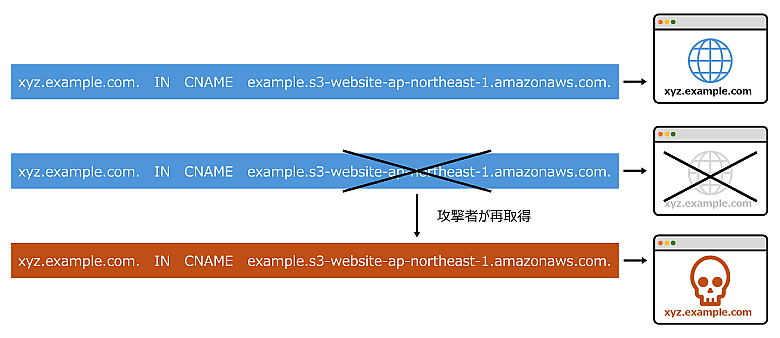

ドメインドロップキャッチと関連するリスクとして、サブドメインテイクオーバーという行為があります。サブドメインテイクオーバーとは、自組織のDNSに設定しているレコードの中に、利用を終了した古いサブドメインが残っている場合に、攻撃者がそのドメインを再取得し、攻撃者の用意したサイト等へ誘導する攻撃手法のことです(図1)。手法自体は昔から存在しますが、近年利用が盛んになっているクラウドサービスのうち、とりわけCDN(Content Delivery Network)サービスにおいて特に発生しやすいため注意が必要です。通常第三者がサブドメインを再取得することは困難ですが、クラウドサービス、SaaS等ではサブドメインを第三者が再取得できる仕様となっていることが多く、攻撃されやすいという特徴があります。

図1:クラウドサービス利用におけるサブドメインテイクオーバーの発生原理

他にもドメインに関するリスクとして、サイバースクワッティングとタイポスクワッティングがあります。サイバースクワッティングとは、既存の商標等を含むドメインを取得し、商標の知名度を利用し、そのサイト等へ誘導しようとする行為のことです。タイポスクワッティングもそれに似た行為ですが、ユーザーのタイプミスを狙って既存のドメインに似たドメインを取得する行為のことです。どちらも攻撃者が既存のドメイン・商標の価値を悪用する行為で、放置するとその商標等の信用に関わるリスクがあります。

リスクの特定

1.保有中と使用済みのドメイン名の特定

保有中のドメインについては全数把握すること、そのために新規取得時に一元管理体制を作ることが望ましいでしょう。使用済みドメインの記録簿等がない場合、全数把握は難しくなりますが、DNSに既に利用しなくなったドメインが設定されていないか確認することで、一部洗い出すことができます。前述の通り、サブドメインテイクオーバーは不要なDNSレコードを悪用する手法のため、レコードが残っている使用済みドメインはリスクが高い状態であるといえます。そのため、ドメイン自体の管理だけではなく、DNSのレコードも適切な管理が必要です。

2.サイバースクワッティング・タイポスクワッティングに悪用されうるドメイン名の特定

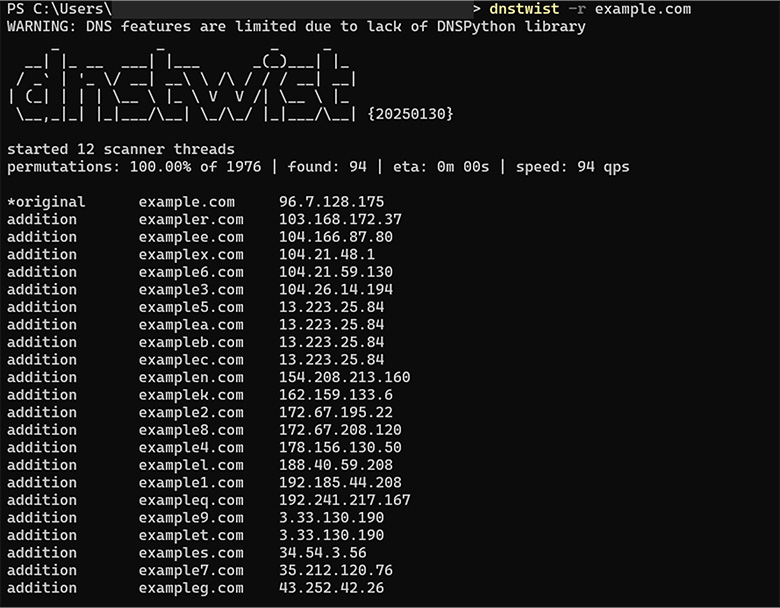

サイバースクワッティングとタイポスクワッティングの場合、第三者にドメインを取得されているかどうかを把握するには工夫が必要です。今回はdnstwist(https://github.com/elceef/dnstwist)というツールを活用し、例示用の予約済ドメインである「example.com」に類似したドメインが取得されていないかスキャンを行いました。このツールでは複数のアルゴリズムで生成した類似ドメインのDNSレコードを問合せることで、そのドメインが取得されているかどうかを検知します。さらに、ツールで検知した各ドメインについてレピュテーションサイトで素性調査を行いました。

類似ドメイン生成のアルゴリズムは、元のドメインへの一文字追加、一文字置換、ビットスクワッティング(※1)、ハイフン追加、一文字削除、隣接する文字の入れ替えを用いています。その結果、検知をした合計94件(図2)のうち、41件はレピュテーションサイト上で悪性サイトの可能性があると判定されました。上記の類似ドメイン生成アルゴリズム以外にも、末尾に別のTop Level Domain(TLD)(※2)を追加する等のパターンを追加したツールを作成することで、より広範囲の検知が可能になります。

図2:dnstwistの検知結果の一部

通信エラー等により解決するドメイン名のビットが1ビット変化する事象があり、その事象を狙って攻撃者がそのドメインを取得すること。

インターネットのドメイン名の末尾にある「.com」や「.jp」など、ドメイン階層の最上位に位置する部分のこと。

有効な対策

過去にNTTDATA-CERTで対応したドメインドロップキャッチ被害の事例では、被害発覚から再取得手続き完了までにおよそ10か月の期間を要しました。このように、ドメインを第三者に取得されてから取り戻すには、多大な労力と費用が掛かるため、企業にとってはドメインドロップキャッチを未然に防ぐことが最善策です。

ドメインドロップキャッチを防ぐための最も有効な対策は、ドメインを永久に保持し続けることです。そのためには、使用中のドメインの全数を把握し、保有を義務付けることが求められます。NTT DATAでは、ドメインを新規に取得する前に、可能な限り代表ドメインのサブドメインを活用すること、新規ドメインが必要な場合はプロジェクトで長期的に保持するようガイドラインを制定しています。しかし、ドメインを100%把握することは現実的には困難であるため、セキュリティインテリジェンスサービス等を活用し、定期的に新規取得がないか調査も行っています。

少しでもリスクを下げるには可能な限り永久保持することが望ましいものの、全ドメインの永久保持には多額の金銭的コストを要します。永久保持が難しい場合は、使用済みドメインへのアクセス状況を考慮して手放すなど管理することも1つの手段です。

参考:「利用終了したドメイン名の終活に向けて ~観測環境を作った話~」

https://engineers.ntt.com/entry/202412-enddomain-aws/entry

ドメインドロップキャッチ以外への対策としては、リスクになり得る商標名を含むドメインや、類似ドメインをあらかじめ取得しておくという方法が有効です。

ドメイン名を取得されてしまったときの対処方法

UDRP(※3)、JP-DRP(※4)によると、ドメインドロップキャッチをされてしまったときは、不正な登録・使用であることを証明できれば、差し止めを申し立てることができます。サイバースクワッティング・タイポスクワッティングの被害を受けた場合も差し止めの申し立ては可能です。しかし、申し立て側にそのドメイン名の使用実績がなく、直接商標を含まないことも多いため、ドメインドロップキャッチの場合よりも不正な登録・使用であることの証明は難しくなります。そのような場合でも、そのドメインで運用されているサイトが悪性であること等、使用状況に基づいて主張することは可能です。

参考:WIPO仲裁調停センター

https://www.wipo.int/amc/ja/domains/guide/index.html

参考:

https://www.nic.ad.jp/ja/drp/jpdrp.html

UDRP(Uniform Domain Name Dispute Resolution Policy:統一ドメイン名紛争処理方針):gTLDドメインに適用される紛争処理方針。

JP-DRP:jpドメインに適用される紛争処理方針。日本版のDRPで、UDRPに準じた内容が制定されている。

最後に

ドメインはドロップキャッチされてから取り戻すには費用と労力がかかります。そのため、使い捨て感覚でドメインを取得・廃止することは控え、リスクを考慮したうえで運用し対策をすることが重要です。

dnstwistについてはこちら:

https://github.com/elceef/dnstwist

利用終了したドメイン名の終活に向けて ~観測環境を作った話~についてはこちら:

https://engineers.ntt.com/entry/202412-enddomain-aws/entry

WIPOによるドメイン名紛争統一処理方針(処理方針)についてのガイドについてはこちら:

https://www.wipo.int/amc/ja/domains/guide/index.html

JP-DRPとはについてはこちら:

https://www.nic.ad.jp/ja/drp/jpdrp.html